Se o seu sistema não estiver em uma boa área, ele pode fazer com que uma pessoa utilize o ransomware para atacar seu sistema e mantê-lo por dinheiro de resgate. Suas informações são sua empresa e também é realmente essencial que você faça tudo o que estiver ao seu alcance que […]

Blog

Auditorias de ponto de acesso sem fio

Devido à crescente necessidade de redes sem fio e smartphones em todos os lugares, as redes sem fio se tornaram o principal alvo do crime cibernético. A ideia por trás da construção de um sistema de rede sem fio é fornecer acesso fácil aos usuários, mas isso pode se tornar uma porta aberta para invasores. Muitos pontos de acesso sem fio raramente são atualizados.

Serviços de Consultoria

A Cyber Security Consulting Ops fornece serviços de consultoria nas seguintes áreas.

Gerenciamento unificado de ameaças, soluções de segurança corporativa, detecção e prevenção de ameaças, proteção contra ameaças cibernéticas, proteção contra ameaças e segurança de rede. A Cyber Security Consulting Ops trabalha com pequenas e grandes empresas e proprietários de residências. Entendemos completamente o escopo do cenário de ameaças que cresce a cada dia. O antivírus regular não é mais suficiente.

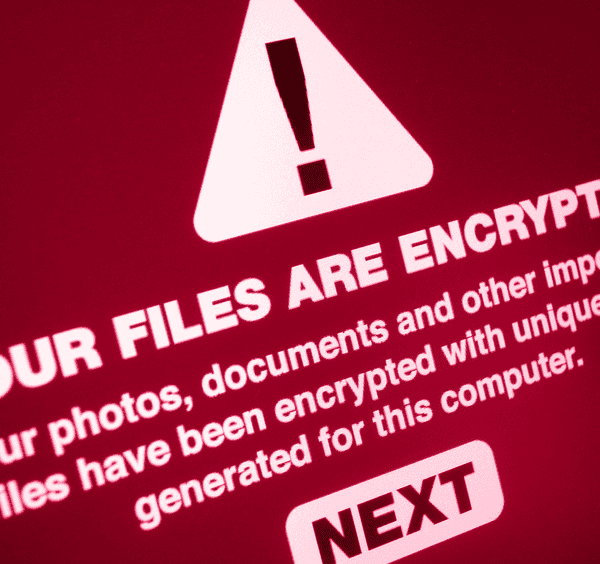

Proteção Ransomware

Ransomware é uma forma de malware em constante evolução projetada para criptografar arquivos em um dispositivo, tornando inutilizáveis todos os arquivos e os sistemas que dependem deles. Atores maliciosos exigem resgate em troca de descriptografia. Os agentes de ransomware geralmente visam e ameaçam vender ou vazar dados exfiltrados ou informações de autenticação se o resgate não for pago. Nos últimos meses, o ransomware dominou as manchetes, mas os incidentes entre as entidades governamentais estaduais, locais, tribais e territoriais (SLTT) do país e organizações de infraestrutura crítica vêm crescendo há anos.

Atores maliciosos continuam a adaptar suas táticas de ransomware ao longo do tempo. As agências federais permanecem vigilantes em manter a conscientização sobre ataques de ransomware e táticas, técnicas e procedimentos associados em todo o país e em todo o mundo.

Aqui estão algumas práticas recomendadas de prevenção de ransomware:

Realize varreduras regulares de vulnerabilidades para identificar e solucionar vulnerabilidades, especialmente aquelas em dispositivos voltados para a Internet, para limitar a superfície de ataque.

Crie, mantenha e exerça um plano básico de resposta a incidentes cibernéticos e um plano de comunicação associado que inclua procedimentos de resposta e notificação para um incidente de ransomware.

Certifique-se de que os dispositivos estejam configurados corretamente e que os recursos de segurança estejam ativados. Por exemplo, desative portas e protocolos que não estão sendo usados para fins comerciais.

Treinamento de funcionários

Os funcionários são seus olhos e ouvidos em sua organização. Cada dispositivo que eles usam, e-mails que recebem, programas que abrem podem conter alguns tipos de códigos maliciosos ou vírus na forma de Phishing, Spoofing, Whaling/Business Email Compromise (BEC), Spam, Key Loggers, Zero-Day Exploits ou alguns tipo de Ataques de Engenharia Social. Para que as empresas mobilizem seus funcionários como uma força contra esses ataques, elas oferecem treinamento de conscientização sobre segurança cibernética a todos os funcionários. Esses treinamentos de conscientização cibernética devem ir muito além do envio de e-mails de phishing simulados aos funcionários. Eles devem entender o que estão protegendo e o papel que estão desempenhando para manter sua organização segura.

Tome decisões baseadas em dados

Os dados devem ser a chave para tomar decisões estratégicas de segurança cibernética mais informadas e garantir que você gaste seu dinheiro com segurança de forma eficaz. Para aproveitar ao máximo seus recursos de segurança cibernética cada vez mais limitados e atender ou superar os benchmarks do setor, você precisa ter visibilidade do desempenho relativo de seu programa de segurança e insights sobre o risco cibernético presente em seu ecossistema. Suas políticas devem estar em vigor e atualizadas antes de uma violação de dados. Seu conjunto de mentalidade deve ser quando, não se formos violados. O processo necessário para se recuperar de uma violação deve ser praticado diariamente, semanalmente e mensalmente.

Usamos nossos recursos cibernéticos

A maioria das organizações não possui os recursos necessários para manter um processo robusto de conformidade de segurança cibernética. Eles não têm o apoio financeiro ou os recursos humanos necessários para implementar um sistema robusto de segurança cibernética que manterá seus ativos seguros. Podemos consultar e avaliar sua organização sobre o que é necessário para implementar seus processos de segurança cibernética e um sistema robusto.

Reduza seu risco de higiene

O que é uma boa higiene de segurança cibernética?

A higiene cibernética é comparada à higiene pessoal.

Assim como um indivíduo se envolve em certas práticas de higiene pessoal para manter uma boa saúde e bem-estar, as práticas de higiene cibernética podem manter os dados seguros e bem protegidos. Por sua vez, isso ajuda a manter os dispositivos funcionando adequadamente, protegendo-os de ataques externos, como malware, que podem prejudicar a funcionalidade e o desempenho dos dispositivos. A higiene cibernética está relacionada às práticas e precauções que os usuários tomam com a intenção de manter dados confidenciais organizados, seguros e protegidos contra roubo e ataques externos.

Bloqueie os caminhos de ataque

-Educação constante em TI

-Atualizar vulnerabilidades conhecidas

-Segmentação de suas redes internas

-Treinamento constante de conscientização dos funcionários

-Teste de phishing para todos os funcionários e CEO's

-Corrigir todas as vulnerabilidades conhecidas em seu site

-Corrigir todas as vulnerabilidades conhecidas em sua rede externa

-Avaliações de segurança cibernética mensais e trimestrais com base no seu setor

-Continua a conversa sobre o impacto de uma violação cibernética com seus funcionários

-Deixe os funcionários entenderem que não é responsabilidade de uma única pessoa, mas de toda a equipe

Bloquear Caminhos de Ataques

Somos especializados em soluções de segurança cibernética como um fornecedor de soluções para ajudar sua organização a bloquear caminhos de ataques antes que hackers possam alcançá-los. Usamos soluções de análise de segurança cibernética, provedores de assistência de TI, triagem de infiltração sem fio, auditorias de fatores de acessibilidade sem fio, avaliações de aplicativos de Internet, soluções de rastreamento cibernético 24 × 7, análises de conformidade HIPAA, PCI […]