إذا لم يكن نظامك في منطقة كبيرة ، فقد يؤدي ذلك إلى قيام شخص ما باستخدام برامج الفدية لضرب نظامك وكذلك احتجازك للحصول على أموال فدية. معلوماتك هي شركتك وأيضًا من الضروري حقًا أن تفعل كل شيء صغير في حدود صلاحياتك [...]

المدونة

عمليات تدقيق نقطة الوصول اللاسلكية

نظرًا للحاجة المتزايدة للشبكات اللاسلكية والهواتف الذكية في كل مكان ، أصبحت الشبكات اللاسلكية الهدف الرئيسي للجرائم الإلكترونية. تكمن الفكرة وراء بناء نظام شبكة لاسلكية في توفير وصول سهل للمستخدمين ، ولكن هذا قد يصبح بابًا مفتوحًا للمهاجمين. نادرًا ما يتم تحديث العديد من نقاط الوصول اللاسلكية.

خدمات استشارية

تقدم شركة Cyber Security Consulting Ops خدمات استشارية في المجالات التالية.

إدارة التهديدات الموحدة ، حلول أمان المؤسسات ، اكتشاف التهديدات والوقاية منها ، الحماية من التهديدات السيبرانية ، الحماية من التهديدات ، وأمن الشبكات. تعمل Cyber Security Consulting Ops مع الشركات الصغيرة والكبيرة وأصحاب المنازل. نحن نتفهم تمامًا نطاق مشهد التهديد الذي ينمو كل يوم. مكافحة الفيروسات العادية لم تعد كافية.

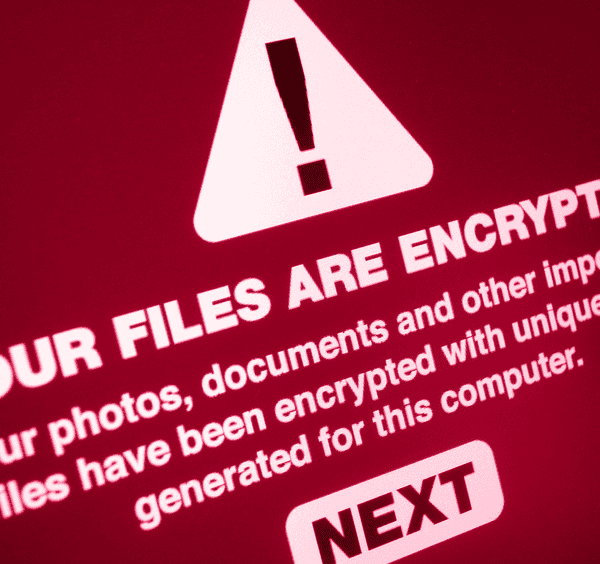

حماية Ransomware

برامج الفدية هي شكل دائم التطور من البرامج الضارة المصممة لتشفير الملفات على الجهاز ، مما يجعل أي ملفات وأنظمة تعتمد عليها غير قابلة للاستخدام. ثم تطالب الجهات الخبيثة بفدية مقابل فك التشفير. غالبًا ما يستهدف ممثلو برامج الفدية ويهددون ببيع أو تسريب بيانات أو معلومات مصادقة تم اختراقها إذا لم يتم دفع الفدية. في الأشهر الأخيرة ، سيطرت برامج الفدية على عناوين الأخبار ، لكن الحوادث بين الكيانات الحكومية المحلية والقبلية والإقليمية (SLTT) ومؤسسات البنية التحتية الحيوية في الدولة تتزايد منذ سنوات.

تستمر الجهات الخبيثة في تكييف تكتيكات برامج الفدية بمرور الوقت. تظل الوكالات الفيدرالية يقظة في الحفاظ على الوعي بهجمات برامج الفدية والتكتيكات والتقنيات والإجراءات المرتبطة بها في جميع أنحاء البلاد وحول العالم.

إليك بعض أفضل ممارسات الوقاية من برامج الفدية:

قم بإجراء فحص منتظم للثغرات الأمنية لتحديد ومعالجة نقاط الضعف ، خاصة تلك الموجودة على الأجهزة التي تواجه الإنترنت ، للحد من سطح الهجوم.

قم بإنشاء وصيانة وممارسة خطة أساسية للاستجابة للحوادث الإلكترونية وخطة اتصالات مرتبطة بها تتضمن إجراءات الاستجابة والإخطار لحادث برنامج الفدية.

تأكد من تكوين الأجهزة بشكل صحيح وتمكين ميزات الأمان. على سبيل المثال ، قم بتعطيل المنافذ والبروتوكولات التي لا يتم استخدامها لأغراض تجارية.

تدريب الموظفين

الموظفون هم عيناك وأذنيك في مؤسستك. قد يحتوي كل جهاز يستخدمونه ، أو رسائل البريد الإلكتروني التي يتلقونها ، أو البرامج التي يفتحونها ، على بعض أنواع الرموز أو الفيروسات الضارة في شكل التصيد الاحتيالي ، أو الانتحال ، أو صيد الحيتان / اختراق البريد الإلكتروني للأعمال (BEC) ، أو البريد العشوائي ، أو Key Loggers ، أو Zero-Day Exploits ، أو بعض نوع هجمات الهندسة الاجتماعية. بالنسبة للشركات لتعبئة موظفيها كقوة ضد هذه الهجمات ، فإنها تقدم لجميع الموظفين تدريبات للتوعية بالأمن السيبراني. يجب أن يتجاوز تدريب التوعية الإلكترونية هذا إرسال رسائل بريد إلكتروني تصيدية تحاكي الواقع إلى الموظفين. يجب أن يفهموا ما الذي يقومون بحمايته والدور الذي يلعبونه في الحفاظ على أمان مؤسستهم.

اتخاذ قرارات تستند إلى البيانات

يجب أن تكون البيانات هي المفتاح لاتخاذ قرارات أكثر استنارة واستراتيجية للأمن السيبراني - والتأكد من أنك تنفق أموال الأمان الخاصة بك بشكل فعال. لتحقيق أقصى استفادة من موارد الأمن السيبراني المحدودة بشكل متزايد وتلبية معايير الصناعة أو تجاوزها ، تحتاج إلى رؤية للأداء النسبي لبرنامج الأمان الخاص بك - وإلقاء نظرة ثاقبة على المخاطر السيبرانية الموجودة عبر نظامك البيئي. يجب أن تكون سياساتك سارية ومحدثة قبل خرق البيانات. يجب أن تكون طريقة تفكيرك متى ، وليس إذا انتهكنا. يجب ممارسة العملية اللازمة للتعافي من الخرق يوميًا وأسبوعيًا وشهريًا.

استخدام مواردنا السيبرانية

تفتقر معظم المؤسسات إلى الموارد اللازمة للحفاظ على عملية امتثال قوية للأمن السيبراني. فهم إما يفتقرون إلى الدعم المالي أو الموارد البشرية اللازمة لتنفيذ نظام أمان إلكتروني قوي يحافظ على أصولهم آمنة. يمكننا استشارة مؤسستك وتقييمها بشأن ما هو مطلوب لتنفيذ عمليات الأمن السيبراني ونظام قوي.

تقليل مخاطر النظافة الخاصة بك

ما هي النظافة الجيدة للأمن السيبراني؟

تتم مقارنة النظافة الإلكترونية بالنظافة الشخصية.

إلى حد كبير ، يشارك الفرد في بعض ممارسات النظافة الشخصية للحفاظ على صحة جيدة ورفاهية ، يمكن لممارسات الصحة الإلكترونية أن تحافظ على البيانات آمنة ومحمية بشكل جيد. وهذا بدوره يساعد في الحفاظ على الأجهزة التي تعمل بشكل صحيح من خلال حمايتها من الهجمات الخارجية ، مثل البرامج الضارة ، والتي يمكن أن تعيق وظائف وأداء الأجهزة. تتعلق النظافة الإلكترونية بالممارسات والاحتياطات التي يتخذها المستخدمون بهدف الحفاظ على البيانات الحساسة منظمة وآمنة وآمنة من السرقة والهجمات الخارجية.

منع مسارات الهجوم

- التعليم المستمر لتكنولوجيا المعلومات

-تحديث نقاط الضعف المعروفة

- تجزئة شبكاتك الداخلية

-التدريب المستمر لتوعية الموظفين

-اختبار التصيد لجميع الموظفين والرئيس التنفيذي

-إصلاح جميع نقاط الضعف المعروفة على موقع الويب الخاص بك

-إصلاح جميع نقاط الضعف المعروفة على شبكتك الخارجية

- تقييمات شهرية ، ربع سنوية للأمن السيبراني بناءً على مجال عملك

- تواصل المحادثة حول تأثير الاختراق الإلكتروني مع موظفيك

- دع الموظفين يفهمون أنها ليست مسؤولية شخص واحد ولكن الفريق بأكمله

منع مسارات الهجمات

نحن متخصصون في حلول الأمن السيبراني كمورد للحلول لمساعدة مؤسستك على منع مسارات الهجمات قبل أن يتمكن المتسللون من الوصول إليها. نحن نستخدم حلول تحليل الأمن السيبراني ، ومقدمي المساعدة في تكنولوجيا المعلومات ، وفحص التسلل اللاسلكي ، وتدقيق عامل الوصول اللاسلكي ، وتقييمات تطبيقات الإنترنت ، وحلول التتبع الإلكتروني 24 × 7 ، وتحليلات المطابقة HIPAA ، و PCI [...]