Se il tuo sistema non si trova in una buona area, può indurre una persona a utilizzare il ransomware per colpire il tuo sistema e trattenerti per il riscatto. Le tue informazioni sono la tua azienda ed è anche davvero essenziale che tu faccia ogni piccola cosa in tuo potere che [...]

Blog

Audit dei punti di accesso wireless

A causa della crescente necessità di reti wireless e smartphone ovunque, le reti wireless sono diventate il principale obiettivo della criminalità informatica. L'idea alla base della creazione di un sistema di rete wireless è di fornire un facile accesso agli utenti, ma questo potrebbe diventare una porta aperta per gli aggressori. Molti punti di accesso wireless vengono aggiornati raramente, se non mai.

Servizi di consulenza

Cyber Security Consulting Ops fornisce servizi di consulenza nelle seguenti aree.

Gestione unificata delle minacce, soluzioni di sicurezza aziendale, rilevamento e prevenzione delle minacce, protezione dalle minacce informatiche, protezione dalle minacce e sicurezza di rete. Cyber Security Consulting Ops lavora con piccole e grandi imprese e proprietari di case. Comprendiamo pienamente la portata del panorama delle minacce che cresce ogni giorno. Il normale antivirus non è più sufficiente.

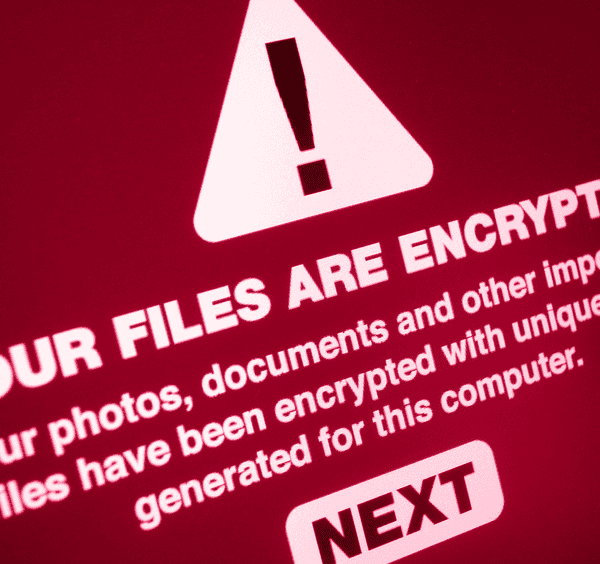

Protezione Ransomware

Il ransomware è una forma di malware in continua evoluzione progettata per crittografare i file su un dispositivo, rendendo inutilizzabili tutti i file e i sistemi che si basano su di essi. Gli attori malintenzionati chiedono quindi un riscatto in cambio della decrittazione. Gli attori del ransomware spesso prendono di mira e minacciano di vendere o divulgare dati esfiltrati o informazioni di autenticazione se il riscatto non viene pagato. Negli ultimi mesi, il ransomware ha dominato i titoli dei giornali, ma gli incidenti tra gli enti governativi statali, locali, tribali e territoriali (SLTT) della nazione e le organizzazioni di infrastrutture critiche sono in aumento da anni.

Gli attori malintenzionati continuano ad adattare le loro tattiche di ransomware nel tempo. Le agenzie federali restano vigili nel mantenere la consapevolezza degli attacchi ransomware e delle tattiche, tecniche e procedure associate in tutto il paese e nel mondo.

Ecco alcune best practice per la prevenzione del ransomware:

Esegui una scansione regolare delle vulnerabilità per identificare e affrontare le vulnerabilità, in particolare quelle sui dispositivi con connessione a Internet, per limitare la superficie di attacco.

Creare, mantenere ed esercitare un piano di risposta agli incidenti informatici di base e un piano di comunicazione associato che includa procedure di risposta e notifica per un incidente ransomware.

Assicurati che i dispositivi siano configurati correttamente e che le funzioni di sicurezza siano abilitate. Ad esempio, disabilitare le porte e i protocolli che non vengono utilizzati per scopi aziendali.

Formazione dei dipendenti

I dipendenti sono i tuoi occhi e le tue orecchie nella tua organizzazione. Ogni dispositivo che utilizzano, e-mail che ricevono, programmi che aprono possono contenere alcuni tipi di codici maligni o virus sotto forma di Phishing, Spoofing, Whaling/Business Email Compromise (BEC), Spam, Key Logger, Zero-Day Exploit o altri tipo di attacchi di ingegneria sociale. Affinché le aziende mobilitino i propri dipendenti come forza contro questi attacchi, offrono a tutti i dipendenti una formazione sulla consapevolezza della sicurezza informatica. Questa formazione sulla consapevolezza informatica dovrebbe andare ben oltre l'invio di e-mail di phishing simulate ai dipendenti. Devono capire cosa stanno proteggendo e il ruolo che stanno svolgendo nel mantenere la loro organizzazione al sicuro.

Prendi decisioni basate sui dati

I dati dovrebbero essere la chiave per prendere decisioni più informate e strategiche sulla sicurezza informatica e garantire che tu stia spendendo i tuoi soldi in sicurezza in modo efficace. Per ottenere il massimo dalle tue risorse di sicurezza informatica sempre più limitate e soddisfare o superare i benchmark del settore, hai bisogno di visibilità sulle prestazioni relative del tuo programma di sicurezza e di informazioni dettagliate sul rischio informatico presente nel tuo ecosistema. Le tue politiche dovrebbero essere in vigore e aggiornate prima di una violazione dei dati. La tua mentalità dovrebbe essere quando, non se veniamo violati. Il processo necessario per riprendersi da una violazione dovrebbe essere praticato quotidianamente, settimanalmente e mensilmente.

Utilizzato le nostre risorse informatiche

La maggior parte delle organizzazioni non dispone delle risorse necessarie per mantenere un solido processo di conformità alla sicurezza informatica. Non hanno i supporti finanziari o le risorse umane necessarie per implementare un solido sistema di sicurezza informatica che manterrà le loro risorse al sicuro. Siamo in grado di consultare e valutare la tua organizzazione su ciò che è necessario per implementare i tuoi processi di sicurezza informatica e un sistema robusto.

Riduci il tuo rischio igienico

Che cos'è una buona igiene della sicurezza informatica?

L'igiene informatica è paragonata all'igiene personale.

Proprio come un individuo si impegna in determinate pratiche di igiene personale per mantenere una buona salute e benessere, le pratiche di igiene informatica possono mantenere i dati al sicuro e ben protetti. A sua volta, ciò aiuta a mantenere i dispositivi correttamente funzionanti proteggendoli da attacchi esterni, come malware, che possono ostacolare la funzionalità e le prestazioni dei dispositivi. L'igiene informatica si riferisce alle pratiche e alle precauzioni che gli utenti prendono con l'intenzione di mantenere i dati sensibili organizzati, al sicuro e protetti da furti e attacchi esterni.

Blocca i percorsi di attacco

-Educazione informatica costante

-Aggiorna le vulnerabilità note

-Segmentazione delle tue reti interne

-Costante formazione di sensibilizzazione dei dipendenti

-Test di phishing per tutti i dipendenti e gli amministratori delegati

-Risolvi tutte le vulnerabilità note sul tuo sito web

-Risolvi tutte le vulnerabilità note sulla tua rete esterna

-Valutazioni mensili e trimestrali della sicurezza informatica basate sul tuo settore

-Continua la conversazione sull'impatto di una violazione informatica con i tuoi dipendenti

-Fai capire ai dipendenti che non è responsabilità di una singola persona ma dell'intero team

Blocca i percorsi degli attacchi

Siamo specializzati in soluzioni di sicurezza informatica come fornitore di soluzioni per aiutare la tua organizzazione a bloccare i percorsi di attacco prima che gli hacker possano raggiungerli. Utilizziamo soluzioni di analisi della sicurezza informatica, fornitori di assistenza IT, screening di infiltrazioni wireless, audit dei fattori di accessibilità wireless, valutazioni di applicazioni Internet, soluzioni di monitoraggio informatico 24 ore su 7, XNUMX giorni su XNUMX, analisi di conformità HIPAA, PCI […]