Si su sistema no está en un área excelente, puede hacer que una persona utilice ransomware para atacar su sistema y retenerlo por el dinero del rescate. Tu información es tu negocio y es muy importante que hagas todo lo que esté a tu alcance para […]

Blog

Auditorías de puntos de acceso inalámbricos

Debido a la creciente necesidad de redes inalámbricas y teléfonos inteligentes en todas partes, las redes inalámbricas se han convertido en el objetivo principal del delito cibernético. La idea detrás de la construcción de un sistema de red inalámbrica es proporcionar un fácil acceso a los usuarios, pero esto puede convertirse en una puerta abierta para los atacantes. Muchos puntos de acceso inalámbrico se actualizan con poca frecuencia o nunca.

Servicios de Consultoría

Cyber Security Consulting Ops brinda servicios de consultoría en las siguientes áreas.

Gestión unificada de amenazas, soluciones de seguridad empresarial, detección y prevención de amenazas, protección contra amenazas cibernéticas, protección contra amenazas y seguridad de red. Cyber Security Consulting Ops trabaja con pequeñas y grandes empresas y propietarios de viviendas. Entendemos completamente el alcance del panorama de amenazas que crece cada día. El antivirus regular ya no es suficiente.

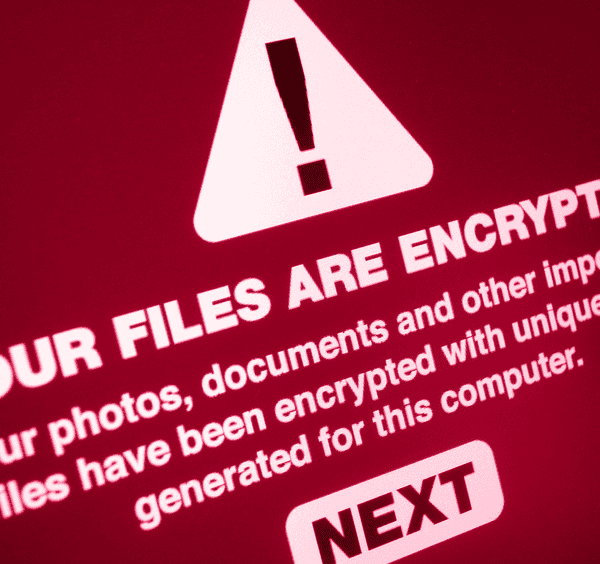

Protección de Ransomware

El ransomware es una forma de malware en constante evolución diseñada para cifrar archivos en un dispositivo, inutilizando cualquier archivo y los sistemas que dependen de ellos. Luego, los actores malintencionados exigen un rescate a cambio del descifrado. Los actores de ransomware a menudo apuntan y amenazan con vender o filtrar datos extraídos o información de autenticación si no se paga el rescate. En los últimos meses, el ransomware ha dominado los titulares, pero los incidentes entre las entidades gubernamentales estatales, locales, tribales y territoriales (SLTT) y las organizaciones de infraestructura crítica de la nación han ido en aumento durante años.

Los actores maliciosos continúan adaptando sus tácticas de ransomware con el tiempo. Las agencias federales permanecen atentas para mantener el conocimiento de los ataques de ransomware y las tácticas, técnicas y procedimientos asociados en todo el país y en todo el mundo.

Aquí hay algunas mejores prácticas de prevención de ransomware:

Realice un análisis de vulnerabilidades regular para identificar y abordar vulnerabilidades, especialmente aquellas en dispositivos con acceso a Internet, para limitar la superficie de ataque.

Cree, mantenga y ponga en práctica un plan básico de respuesta a incidentes cibernéticos y un plan de comunicaciones asociado que incluya procedimientos de respuesta y notificación para un incidente de ransomware.

Asegúrese de que los dispositivos estén configurados correctamente y que las funciones de seguridad estén habilitadas. Por ejemplo, deshabilite puertos y protocolos que no se utilicen con fines comerciales.

Capacitación de empleados

Los empleados son sus ojos y oídos en su organización. Todos los dispositivos que usan, los correos electrónicos que reciben, los programas que abren pueden contener algunos tipos de códigos maliciosos o virus en forma de phishing, suplantación de identidad, caza de ballenas/compromiso de correo electrónico comercial (BEC), correo no deseado, registradores de claves, exploits de día cero o algunos tipo de ataques de ingeniería social. Para que las empresas movilicen a sus empleados como una fuerza contra estos ataques, ofrecen a todos los empleados capacitación en concientización sobre seguridad cibernética. Esta capacitación de concientización cibernética debe ir mucho más allá de enviar a los empleados correos electrónicos de phishing simulados. Deben comprender lo que están protegiendo y el papel que están desempeñando para mantener segura a su organización.

Tome decisiones basadas en datos

Los datos deben ser la clave para tomar decisiones de ciberseguridad estratégicas y más informadas, y garantizar que está gastando su dinero en seguridad de manera efectiva. Para aprovechar al máximo sus recursos de seguridad cibernética cada vez más limitados y cumplir o superar los puntos de referencia de la industria, necesita visibilidad del rendimiento relativo de su programa de seguridad y conocimiento del riesgo cibernético presente en todo su ecosistema. Sus políticas deben estar implementadas y actualizadas antes de una violación de datos. Tu mentalidad debe ser cuándo, no si somos violados. El proceso necesario para recuperarse de una infracción debe practicarse diariamente, semanalmente y mensualmente.

Utilizamos nuestros recursos cibernéticos

La mayoría de las organizaciones carecen de los recursos necesarios para mantener un sólido proceso de cumplimiento de la seguridad cibernética. Carecen del respaldo financiero o de los recursos humanos necesarios para implementar un sólido sistema de seguridad cibernética que mantenga sus activos seguros. Podemos consultar y evaluar a su organización sobre lo que se necesita para implementar sus procesos de seguridad cibernética y un sistema robusto.

Reduzca su riesgo de higiene

¿Qué es una buena higiene de ciberseguridad?

La ciberhigiene se compara con la higiene personal.

Al igual que una persona se involucra en ciertas prácticas de higiene personal para mantener una buena salud y bienestar, las prácticas de higiene cibernética pueden mantener los datos seguros y bien protegidos. A su vez, esto ayuda a mantener los dispositivos funcionando correctamente al protegerlos de ataques externos, como malware, que pueden dificultar la funcionalidad y el rendimiento de los dispositivos. La higiene cibernética se relaciona con las prácticas y precauciones que toman los usuarios con la intención de mantener los datos confidenciales organizados, seguros y protegidos contra robos y ataques externos.

Bloquear las rutas de ataque

-Educación informática constante

-Actualizar vulnerabilidades conocidas

-Segmentación de sus redes internas

-Capacitación constante de concientización de los empleados

-Prueba de phishing para todos los empleados y directores generales

-Reparar todas las vulnerabilidades conocidas en su sitio web

-Reparar todas las vulnerabilidades conocidas en su red externa

-Evaluaciones mensuales y trimestrales de seguridad cibernética basadas en su industria

-Continúa la conversación sobre el impacto de una brecha cibernética con sus empleados

-Que los empleados entiendan que no es responsabilidad de una sola persona sino de todo el equipo

Bloquear rutas de ataques

Nos especializamos en soluciones de ciberseguridad como proveedor de soluciones para ayudar a su organización a bloquear las rutas de ataque antes de que los piratas informáticos puedan llegar a ellas. Utilizamos soluciones de análisis de ciberseguridad, proveedores de asistencia de TI, detección de infiltración inalámbrica, auditorías de factor de accesibilidad inalámbrica, evaluaciones de aplicaciones de Internet, soluciones de seguimiento cibernético 24 × 7, análisis de conformidad HIPAA, PCI […]