Wenn sich Ihr System nicht in einem guten Bereich befindet, kann es eine Person dazu veranlassen, Ransomware zu verwenden, um Ihr System anzugreifen, und Sie für Lösegeld festhalten. Ihre Informationen sind Ihr Unternehmen und es ist auch wirklich wichtig, dass Sie alles in Ihrer Macht stehende tun, um […]

Blog

Wireless Access Point-Audits

Aufgrund des wachsenden Bedarfs an drahtlosen Netzwerken und Smartphones sind drahtlose Netzwerke überall zum Hauptziel für Cyberkriminalität geworden. Die Idee hinter dem Aufbau eines drahtlosen Netzwerksystems besteht darin, Benutzern einen einfachen Zugriff zu ermöglichen, aber dies kann Angreifern eine offene Tür bieten. Viele Wireless Access Points werden selten, wenn überhaupt, aktualisiert.

Consulting Services

Cyber Security Consulting Ops bietet Beratungsdienste in den folgenden Bereichen an.

Unified Threat Management, Unternehmenssicherheitslösungen, Bedrohungserkennung und -prävention, Cyber-Bedrohungsschutz, Bedrohungsschutz und Netzwerksicherheit. Cyber Security Consulting Ops arbeitet mit kleinen und großen Unternehmen und Hausbesitzern zusammen. Wir verstehen das Ausmaß der täglich wachsenden Bedrohungslandschaft voll und ganz. Normales Antivirenprogramm reicht nicht mehr aus.

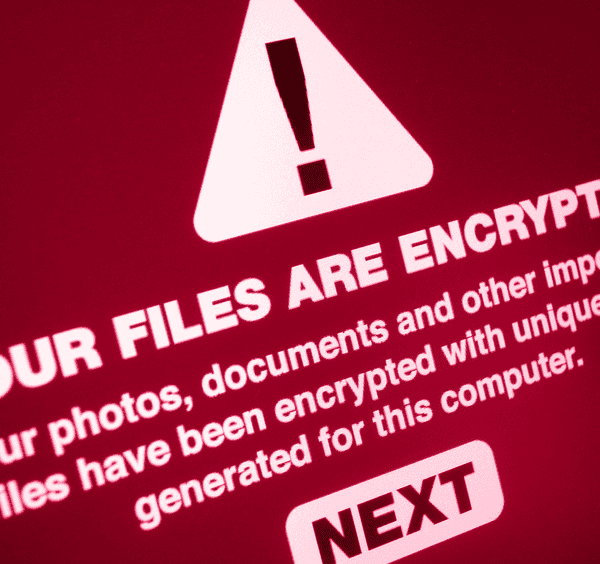

Ransomware Schutz

Ransomware ist eine sich ständig weiterentwickelnde Form von Malware, die entwickelt wurde, um Dateien auf einem Gerät zu verschlüsseln und alle Dateien und die darauf basierenden Systeme unbrauchbar zu machen. Böswillige Akteure fordern dann Lösegeld im Austausch für die Entschlüsselung. Ransomware-Akteure zielen oft darauf ab und drohen damit, exfiltrierte Daten oder Authentifizierungsinformationen zu verkaufen oder preiszugeben, wenn das Lösegeld nicht bezahlt wird. In den letzten Monaten hat Ransomware die Schlagzeilen dominiert, aber die Vorfälle zwischen staatlichen, lokalen, Stammes- und territorialen (SLTT) Regierungsbehörden und Organisationen für kritische Infrastrukturen der Nation nehmen seit Jahren zu.

Böswillige Akteure passen ihre Ransomware-Taktiken im Laufe der Zeit immer weiter an. Bundesbehörden bleiben wachsam, um das Bewusstsein für Ransomware-Angriffe und damit verbundene Taktiken, Techniken und Verfahren im ganzen Land und auf der ganzen Welt zu wahren.

Hier sind einige Best Practices zur Ransomware-Prävention:

Führen Sie regelmäßige Schwachstellen-Scans durch, um Schwachstellen zu identifizieren und zu beheben, insbesondere solche auf mit dem Internet verbundenen Geräten, um die Angriffsfläche einzuschränken.

Erstellen, pflegen und üben Sie einen grundlegenden Reaktionsplan für Cyber-Vorfälle und einen zugehörigen Kommunikationsplan, der Reaktions- und Benachrichtigungsverfahren für einen Ransomware-Vorfall enthält.

Stellen Sie sicher, dass die Geräte richtig konfiguriert und die Sicherheitsfunktionen aktiviert sind. Deaktivieren Sie beispielsweise Ports und Protokolle, die nicht für geschäftliche Zwecke verwendet werden.

Mitarbeiterschulung

Mitarbeiter sind Ihre Augen und Ohren in Ihrem Unternehmen. Jedes verwendete Gerät, empfangene E-Mails und geöffnete Programme können einige Arten von bösartigen Codes oder Viren in Form von Phishing, Spoofing, Whaling/Business Email Compromise (BEC), Spam, Key Loggern, Zero-Day-Exploits oder anderen enthalten Art von Social-Engineering-Angriffen. Damit Unternehmen ihre Mitarbeiter gegen diese Angriffe mobilisieren können, bieten sie allen Mitarbeitern Sensibilisierungsschulungen zur Cybersicherheit an. Diese Cyber-Awareness-Schulungen sollten weit über das Versenden von simulierten Phishing-E-Mails an Mitarbeiter hinausgehen. Sie müssen verstehen, was sie schützen und welche Rolle sie dabei spielen, ihre Organisation zu schützen.

Treffen Sie datengesteuerte Entscheidungen

Daten sollten der Schlüssel zu fundierteren, strategischen Cybersicherheitsentscheidungen sein – und sicherstellen, dass Sie Ihre Sicherheitsinvestitionen effektiv ausgeben. Um das Beste aus Ihren zunehmend begrenzten Cybersicherheitsressourcen herauszuholen und Branchen-Benchmarks zu erfüllen oder zu übertreffen, benötigen Sie Einblick in die relative Leistung Ihres Sicherheitsprogramms – und Einblick in das Cyberrisiko, das in Ihrem Ökosystem vorhanden ist. Ihre Richtlinien sollten vor einer Datenschutzverletzung vorhanden und auf dem neuesten Stand sein. Ihre Denkweise sollte sein, wann, nicht wenn wir verletzt werden. Der Prozess, der zur Wiederherstellung nach einem Verstoß erforderlich ist, sollte täglich, wöchentlich und monatlich geübt werden.

Unsere Cyber-Ressourcen verwendet

Den meisten Unternehmen fehlen die erforderlichen Ressourcen, um einen robusten Compliance-Prozess für die Cybersicherheit aufrechtzuerhalten. Ihnen fehlt entweder die finanzielle Unterstützung oder die personellen Ressourcen, die erforderlich sind, um ein robustes Cyber-Sicherheitssystem zu implementieren, das ihre Vermögenswerte schützt. Wir können Ihre Organisation beraten und bewerten, was zur Implementierung Ihrer Cybersicherheitsprozesse und eines robusten Systems erforderlich ist.

Reduzieren Sie Ihr Hygienerisiko

Was ist gute Cybersicherheitshygiene?

Cyberhygiene wird mit persönlicher Hygiene verglichen.

Ähnlich wie eine Person bestimmte persönliche Hygienepraktiken anwendet, um ihre Gesundheit und ihr Wohlbefinden aufrechtzuerhalten, können Cyberhygienepraktiken dafür sorgen, dass Daten sicher und gut geschützt sind. Dies trägt wiederum dazu bei, ordnungsgemäß funktionierende Geräte aufrechtzuerhalten, indem sie vor Angriffen von außen, wie etwa Malware, geschützt werden, die die Funktionalität und Leistung der Geräte beeinträchtigen können. Cyberhygiene bezieht sich auf die Praktiken und Vorsichtsmaßnahmen, die Benutzer ergreifen, um sensible Daten organisiert, sicher und vor Diebstahl und Angriffen von außen zu schützen.

Blockieren Sie die Angriffspfade

- Ständige IT-Ausbildung

-Update bekannter Schwachstellen

-Segmentierung Ihrer internen Netzwerke

- Ständige Sensibilisierung der Mitarbeiter

-Phishing-Test für alle Mitarbeiter und CEOs

-Beheben Sie alle bekannten Schwachstellen auf Ihrer Website

-Beheben Sie alle bekannten Schwachstellen in Ihrem externen Netzwerk

-Monatliche, vierteljährliche Cybersicherheitsbewertungen basierend auf Ihrer Branche

- Setzen Sie das Gespräch mit Ihren Mitarbeitern über die Auswirkungen eines Cyber-Verstoßes fort

-Lassen Sie die Mitarbeiter verstehen, dass nicht eine einzelne Person verantwortlich ist, sondern das gesamte Team

Angriffspfade blockieren

Als Lösungsanbieter sind wir auf Cybersicherheitslösungen spezialisiert und unterstützen Ihr Unternehmen dabei, Angriffspfade zu blockieren, bevor Hacker sie erreichen können. Wir verwenden Lösungen zur Cybersicherheitsanalyse, IT-Unterstützungsanbieter, Überprüfung der drahtlosen Infiltration, Audits des Faktors der drahtlosen Zugänglichkeit, Bewertung von Internetanwendungen, 24-Stunden-Cyber-Tracking-Lösungen, HIPAA-Konformitätsanalysen, PCI […]